Google, Mac OS X, Internet Explorer - niebezpieczne w 2010 r.

-

- 07.01.2011, godz. 17:00

Firma Trend Micro przygotowała listę aplikacji i miejsc w Sieci szczególnie niebezpiecznych lub wrażliwych na ataki. Niektóre wyroki specjalistów ds. zabezpieczeń wydają się dziwne. Najbardziej niebezpieczne w 2010 r. były między innymi WordPress, format PDF i "przeglądarki internetowe".

Polecamy:

Zobacz też:

Więcej informacji:

Najbardziej niebezpieczny sprzęt: niemiecki czytnik dowodów. (źródło: daylife.com)

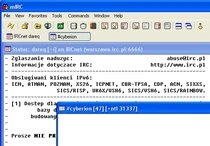

Najbardziej niebezpieczny protokół IP: Internet Relay Chat.

Kategoria: Sprzęt

Niemiecki czytnik dowodów osobistych został uznany najbardziej niebezpiecznym urządzeniem używanym w 2010 roku. Dowody w Niemczech zawierają zakodowane informacje, takie jak odciski palców i e-podpis. Dane te można było dość łatwo ukraść przy użyciu niektórych czytników!

Co ciekawe, dość podobne dowody osobiste w lipcu 2011 r. pojawią się w Polsce. MSWiA chwali się nawet, że nowe dokumenty mają być bardziej bezpieczne i trudne do sfałszowania.

Kategoria: System zarządzania treścią

Platforma blogowa WordPress jest niebezpieczna dla twórców stron i ich użytkowników. Dziesiątki tysięcy stron opartych na popularnym CMS-ie zostało w 2010 r. przejętych przez cyberprzestępców. Główna przyczyna to niekorzystanie przez użytkowników z aktualizacji.

Hakerzy stosują opuszczone WordPressy, przekierowując użytkowników do serwisów ze złośliwym oprogramowaniem. Takie blogi wykorzystuje się również w tzw. czarnym SEO - nielegalnym sposobie promocji stron w wyszukiwarkach.

Kategoria: Protokół komunikacyjny

Najbardziej niebezpieczny protokół IP w 2010 r. to Internet Relay Chat (IRC). 30 proc. wszystkich botnetów korzysta z IRC-a, by łączyć się z komputerami, nad którymi przejęto kontrolę.

Internet Relay Chat stracił swoją popularność z lat 90-tych, lecz wciąż jest chętnie wykorzystywany przez tajne i półtajne grupy operacyjne. We własnej sieci IRC zbierają się np. członkowie grupy Anonymous, która stoi za ostatnimi atakami na strony rządowe.