Anatomia phishingu

-

- Paweł Krawczyk,

- 20.12.2004, godz. 14:42

Jak działają oszuści kradnący pieniądze z banków on-line? Poniżej przedstawiamy kompletną analizę jednego z wielu listów, krążących po Internecie i służących do wyłudzania danych dostępowych do kont.

Jest to jeden z dziesiątek listów klasyfikowanych codziennie przez program CRM114 jako spam. Takie listy trafiają do oddzielnego foldera, który przeglądam raz na parę dni po to by nie stracić poczty, która została błędnie rozpoznana - zdarza się to kilka razy w miesiącu. Tym razem ofiarami mieli być użytkownicy Citizens Bank. Zaczynamy od analizy nagłówków listu, których pełny widok włączam w swoim programie pocztowym - Thunderbird.

Nagłówki listu

Nagłówki listu zostały przygodowane bardzo starannie. Nagłówek "From" określający nadawcę wskazuje na [email protected], co może przypominać automatycznie wygenerowany list z działu obsługi klienta. Grunt, że zgadza się domena. To samo w nagłówku "Return-Path" zawierającym adres, którym wysyłający serwer SMTP przedstawił się mojemu (RCPT TO).

Niestety, oba nagłówki są całkowicie niewiarygodne - można je sfałszować bardzo łatwo i nie podlegają one praktycznie żadnej weryfikacji. Pewnym zabezpieczeniem jest tutaj protokół SPF wprowadzany przez coraz większą liczbę serwerów SMTP - weryfikuje on, z jakich adresów IP może przychodzić poczta dla danej domeny.

Gdyby Citizens Bank używał SPF, to jego klienci byliby trochę bezpieczniejsi od phisherów - ale nie używa. Nie jest to jednak nic specjalnie zaskakującego bo nie używa go również praktycznie żaden z polskich ani zagranicznych banków, które przetestowałem.

Gdyby domena "citizensbank.com" miała rekord SPF to w ogóle nie otrzymałbym tego listu - mój serwer odrzuciłby go na wejściu, ponieważ nawet na pierwszy rzut oka widać że jest to fałszywka. Nagłówek "Received" mówi wyraźnie, że poczta została wysłana przez serwer o adresie 64.105.124.162, którego nazwa to jakiś kilkunastoznakowy skrót sugerujący że to jest to po prostu jedno z milionów abonenckich łączy DSL działających na całym świecie.

Niezawodny WHOIS podpowiada że tak jest w istocie - jest to komputer podłączony do Internetu w San Jose w Kaliforni przez firmę Covad Communications. Jest to na pewno fałszywka - sprawdzenie adresów oddziałów banku pokazuje że nie działa on na terytorium Kalifornii. Zresztą żaden szanujący się bank nie wysyłałby poczty do klientów z łącza DSL w zabitej dechami dziurze.

Nagłówki "Received" mają tę przyjemną cechę, że nie można ich fałszować. Przynajmniej jeden nagłówek, w którym jest wymieniony nasz serwer SMTP będzie prawdziwy - to znaczy będzie zawierał prawdziwe IP, z którego wysłano pocztę. Spammerzy często dodają kilka-kilkanaście nagłówków Received z bzdurnymi adresami IP i nazwami, ale widać je na pierwszy rzut oka. Powtórzmy, można dodać fałszywe nagłówki Received, ale nie można usunąć prawdziwych.

Trzeba przyznać że phisher postarał się, by uwiarygodnić treść maila - wśród nagłówków są również takie, które prawdopodobnie w niektórych programach pocztowych będą wywoływały jeszcze silniejsze wrażenie że list został wysłany z banku - są to nagłówki "FCC", "X-Identity-Key" i kilka innych. List wygląda jakby był napisany w Netscape Communicator ale niekoniecznie musi to być prawda.

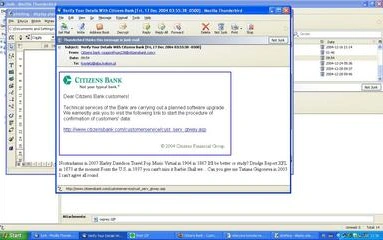

Sama treść maila jest również ze wszechmiar myląca. List zawiera krótki fragment napisany w HTML oraz załączony obrazek w formacie GIF. HTML zawiera dwa kluczowe elementy: mapowanie obrazka na odnośnik oraz kilkanaście przypadkowych słów, mających zapewne zmylić filtry antyspamowe. To ostatnie "zabezpieczenie" nie jest zbyt skuteczne, przynajmniej przeciwko filtrowi CRM114 oraz filtrowi wbudowanemu w Thunderbird.

Te dwa elementy realizują pierwszą część oszustwa - przekonanie użytkownika że wyświetlany list pochodzi z banku. Obrazek zawiera grafikę udającą stronę banku - jest tam logo oraz tekst, wyjaśniający że z powodu problemów z serwisem konieczne jest zalogowanie się do konta i wykonanie jakichś czynności.

Wiele programów pocztowych ma włączone wyświetlanie listu jako oryginalny HTML - phisherzy powinni postawić pomnik producentom, które włączają to jako ustawienie domyślne. Dzięki temu program pocztowy posłusznie wyświetli każdą otrzymaną bzdurę w takiej postaci, jak sobie zażyczył złodziej.

Ten list nie jest wyjątkiem - ładna, estetyczna i przekonująca treść zachęca do kliknięcia. Jest to zrealizowane sprytnie - obrazek udaje stronę WWW, a link jest zrealizowany za pomocą mapy HTML obejmującej cały obrazek i przekierowujacej klienta na serwer złodzieja. Ale mało kto się w tym zorientuje - link w linii statusu pokazuje oryginalną domenę "citizensbank.com". Jest to zrealizowane przez zagnieżdżenie mapy (MAP) w znaczniku A. Program pocztowy pokazuje zawartość A, ale po kliknięciu "orientuje się" że w środku jest jeszcze mapa.

W programie Thunderbird wygląda on tak:

Widok listu przy włączonym trybie wyświetlania oryginalnego HTML

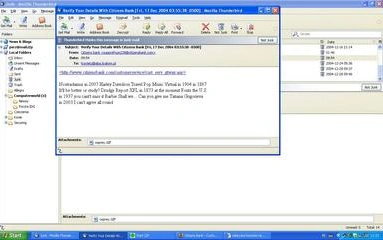

Dla porównania poniższy zrzut ekranu pokazuje jak wygląda taki list, gdy program pocztowy ma włączone wyświetlanie jako tekst.

Wygląd listu przy włączonym trybie wyświetlania jako tekst - od razu widać fałszerstwo

W rezultacie kliknięcie w dowolną część listu powoduje przekierowanie na tajemniczy serwer 24.37.168.142.

Jest to drugi i ostatni krok do utraty danych do konta.

Zwróćmy uwagę, na to że przekierowanie jest realizowane na adres 24.37.168.142, na port 87. Jest to nietypowy adres dla serwera WWW (który normalnie działa na adresie 80). Świadczy to o tym, że jest to najprawdopodobniej "serwer" uruchomiony przez konia trojańskiego, zainstalowanego na jakimś przypadkowym pececie podłączonym do linii DSL.

Tutaj z pomocą przychodzi nam też WHOIS - dowiadujemy się z niego, że ten adres IP jest przypisany do puli adresów należącej do dużego operatora Videotron, działającego... w Kanadzie.

Serwer ten zawiera kod HTML skopiowany (włącznie ze skryptami JavaScript) z oryginalnej strony banku. Jest to formularz pobierający od użytkownika email, numer konta oraz hasło dostępu do serwisu bankowego. Wciśnięcie przycisku "Wyślij" powoduje zwrócenie informacji, że hasło jest nieprawidłowe.

Jednak dokładniejsza analiza formularza pokazuje, że dane są wysyłane do skryptu o nazwie "saveacc.php", który oznacza prawdopodobnie "Save Account" (zapisz konto), który w sposób niezauważalny zapisuje dane użytkownika gdzieś w opanowanym przez złodzieja systemie...